Compétences ciblées :

- Administrer un système d’information sécurisé

- Surveiller un système d’information sécurisé

Descriptif :

Contexte et ancrage professionnel :

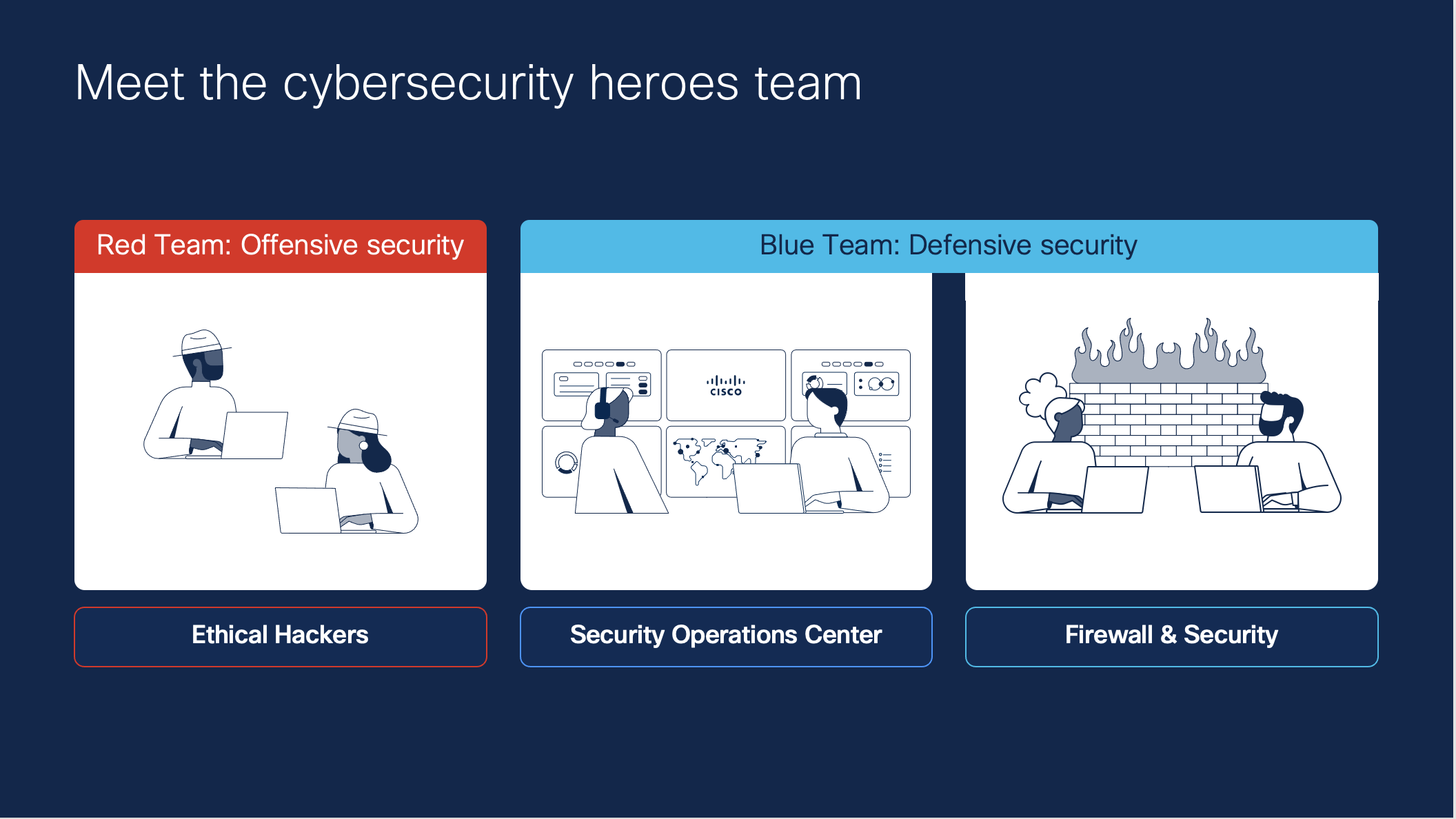

- Les étudiants seront capables de définir précisément (et différencier) les notions de SOC, NOC et SIM, SEM et SIEM, ...

- Ils seront capables de remonter et collecter les différents types de logs grâce à l’utilisation des agents correspondants (agents de types divers, beats, ...).

Contenus :

La ressource traite de :

-

l’utilisation d’outils de normalisation de logs (logstach, ...), de modules SIEM afin de détecter des attaques en procédant à la corrélation d’événements de sécurité.

-

l’utilisation d’outils spécialisés (Kibana, Grafana, Elastic...) pour générer des tableaux de bords clairs et contextualisés permettant de mettre en évidence toute anomalie et de générer automatiquement des alertes.

Les étudiants sauront émettre un avis précis (de niveau 1) sur ces alertes afin de prendre les décisions adaptées.

SOC (Security Operation Center) – NOC (Network Operation Center) – SIEM (SIM + SEM) (Security Information and Event Management)

- Professor: Philippe Arnould